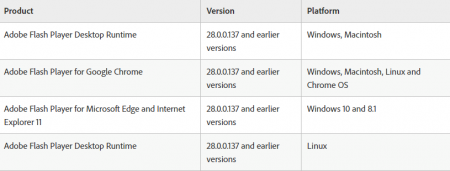

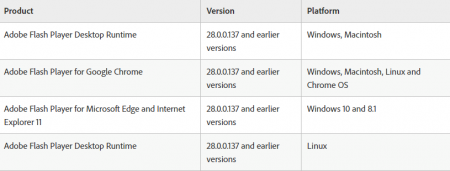

Специалисты южнокорейского KR-CERT предупредили об обнаружении 0-day уязвимости в Adobe Flash. Эксперты сообщают, что проблема распространяется на все версии Flash Player, начиная от наиболее свежей 28.0.0.137 и ниже.

По данным специалистов, уязвимость уже используется для реальных атак. К примеру, сотрудник южнокорейской ИБ-компании Hauri пишет, что данный 0-day еще с ноября 2017 года эксплуатируют северокорейские хакеры, используя брешь для таргетированных атак на южнокорейских пользователей.

Уязвимость получила идентификатор CVE-2018-4878, и компания Adobe тоже опубликовала соответствующее предупреждение о проблеме. Хотя о самой уязвимости и эксплоитах злоумышленников пока известно мало, сообщается, что проблема связана с use-after-free багом во Flash Player, эксплуатация которого может привести к удаленному выполнению произвольного кода. CVE-2018-4878 представляет опасность для всех ОС, включая Windows, macOS и Linux.

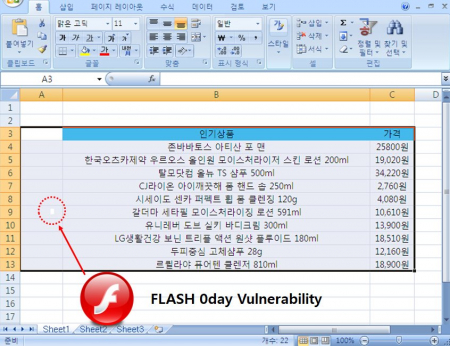

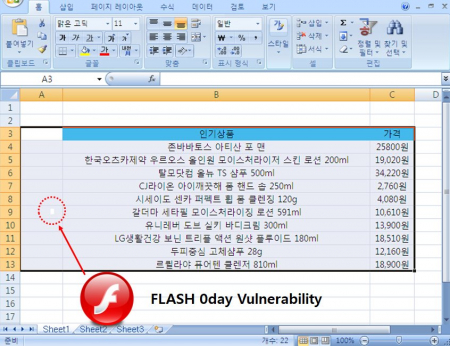

Представители Adobe сообщают, что им известно об эксплуатации проблемы злоумышленниками, но пока эти атаки носят весьма ограниченный характер и используются против небольшого числа пользователей Windows. Преступники эксплуатируют уязвимость через вредоносные документы Office, в которые встраивают вредоносный Flash-контент, и распространяют их по почте. Также малварь может поджидать пользователя на вредоносный веб-странице или в спамерском сообщении, содержащем файл Adobe Flash.

Разработчики Adobe пообещали представить патч для CVE-2018-4878 наряду с другими запланированными обновлениями, которые будут опубликованы 5 февраля 2018 года.

По данным специалистов, уязвимость уже используется для реальных атак. К примеру, сотрудник южнокорейской ИБ-компании Hauri пишет, что данный 0-day еще с ноября 2017 года эксплуатируют северокорейские хакеры, используя брешь для таргетированных атак на южнокорейских пользователей.

Flash 0day vulnerability that made by North Korea used from mid-November 2017. They attacked South Koreans who mainly do research on North Korea. (no patch yet)

Уязвимость получила идентификатор CVE-2018-4878, и компания Adobe тоже опубликовала соответствующее предупреждение о проблеме. Хотя о самой уязвимости и эксплоитах злоумышленников пока известно мало, сообщается, что проблема связана с use-after-free багом во Flash Player, эксплуатация которого может привести к удаленному выполнению произвольного кода. CVE-2018-4878 представляет опасность для всех ОС, включая Windows, macOS и Linux.

Представители Adobe сообщают, что им известно об эксплуатации проблемы злоумышленниками, но пока эти атаки носят весьма ограниченный характер и используются против небольшого числа пользователей Windows. Преступники эксплуатируют уязвимость через вредоносные документы Office, в которые встраивают вредоносный Flash-контент, и распространяют их по почте. Также малварь может поджидать пользователя на вредоносный веб-странице или в спамерском сообщении, содержащем файл Adobe Flash.

Разработчики Adobe пообещали представить патч для CVE-2018-4878 наряду с другими запланированными обновлениями, которые будут опубликованы 5 февраля 2018 года.

Комментарии (0)